Apples Mac-platform er længe blevet fremmet som sikrere end konkurrencen, men som Mac-salg og markedsandel vokser, er det blevet et større mål.

Ingen steder er det klarere end med Flashback Trojan, et gnarly stykke malware, der er designet til at stjæle personlige oplysninger ved masquerading som meget almindelige browser plug-ins. I går sagde russisk antivirusvirksomhed Dr. Web, at en anslået 600.000 Mac'er nu er inficeret som følge af, at brugerne ubevidst installerer softwaren.

Så her er en hurtig FAQ på Flashback Trojan, herunder oplysninger om, hvad det er, hvordan man fortæller om du har det, og trin du kan tage for at slippe af med det.

Hvad er Flashback?

Flashback er en form for malware, der er designet til at gribe adgangskoder og andre oplysninger fra brugere gennem deres webbrowser og andre applikationer som Skype. En bruger fejler typisk det for en legitim browser plug-in, mens du besøger et ondsindet websted. På det tidspunkt installerer softwaren kode beregnet til at indsamle personlige oplysninger og sende den tilbage til eksterne servere. I sine seneste inkarnationer kan softwaren installere sig uden brugerinteraktion.

Hvornår syntes det først?

Flashback, som vi ved det nu, kom ud i slutningen af september sidste år og foregiver at være et installationsprogram til Adobe Flash, en meget udbredt plug-in til streaming video og interaktive applikationer, som Apple ikke længere sender på sine computere. Malware udviklet sig til at målrette Java-runtime på OS X, hvor brugere, der besøger ondsindede websteder, bliver bedt om at installere det på deres maskine for at kunne se webindhold. Flere avancerede versioner vil installere stille i baggrunden uden brug af adgangskode.

Hvordan inficerede det så mange computere?

Det enkle svar er, at softwaren er designet til at gøre netop det. I sin oprindelige inkarnation lignede malware meget ligner Adobes Flash-installationsprogram. Det hjalp ikke, at Apple ikke har sendt Flash på sine computere i godt over et år, hvilket sandsynligvis skaber en pulje af brugere mere sandsynligt at køre installationsprogrammet for at se populære websteder, der kører på Flash. I sine nyere Java-relaterede varianter kunne softwaren installere sig uden at brugeren skal klikke på noget eller give det en adgangskode.

Hvad også ikke hjalp, er den måde, som Apple beskæftiger sig med Java. I stedet for blot at bruge Java's nuværende offentliggørelse, opretter og opretholder virksomheden sine egne versioner. Som det viser sig, udnyttede malwareforfatterne en særlig sårbarhed, som Oracle patched i februar. Apple kom ikke til at fastsætte sin egen Java-version til april.

Hvad har Apple gjort om det?

Apple har sin egen malware scanner indbygget i OS X kaldet XProtect. Siden Flashbacks lancering er sikkerhedsværktøjet blevet opdateret to gange for at identificere og beskytte mod en håndfuld Flashback-varianter.

En nyere version af malware, men fik omkring XProtect ved at udføre sine filer via Java. Apple lukkede malwareens hovedadgangspunkt med en Java-opdatering den 3. april og har siden frigivet et fjernelsesværktøj som led i en efterfølgende Java-opdatering.

Bemærk, Java-sikkerhedsrettelserne er kun tilgængelige i Mac OS X 10.6.8 og nyere, så hvis du kører OS X 10.5 eller tidligere, vil du stadig være sårbar. Apple har holdt op med at levere softwareopdateringer til disse operativsystemer.

Hvordan fortæller jeg, om jeg har det?

Lige nu er den nemmeste måde at vide, om din computer er blevet inficeret, at lede til sikkerhedsfirmaet F-Secure og downloade sin Flashback-detektering og fjernelse software. Følg instruktionerne her, hvordan du får det og bruger det. Sikkerhedsfirma Symantec tilbyder sit eget Norton-branded standalone værktøj, som du kan komme her.

Alternativt kan du køre en trio kommandoer i Terminal, et stykke software, du finder i mappen Hjælpeprogrammer i mappen Programmer i din Mac. Hvis du vil finde det uden at grave, skal du bare lave en Spotlight-søgning efter "Terminal".

Når du er der, skal du kopiere og indsætte hver enkelt af kodestrenge nedenfor i terminalvinduet. Kommandoen kører automatisk:

standardindstillinger læs /Applications/Safari.app/Contents/Info LSEnvironment

standardindstillinger læs /Applications/Firefox.app/Contents/Info LSEnvironment

standardindstillinger læs ~ / .MacOSX / miljø DYLD_INSERT_LIBRARIES

Hvis dit system er rent, vil kommandoerne fortælle dig, at disse domæne / standardpar "eksisterer ikke." Hvis du er inficeret, spytter den op i patchen, hvor malware har installeret sig på dit system.

Uh, jeg har det. Hvordan fjerner jeg det?

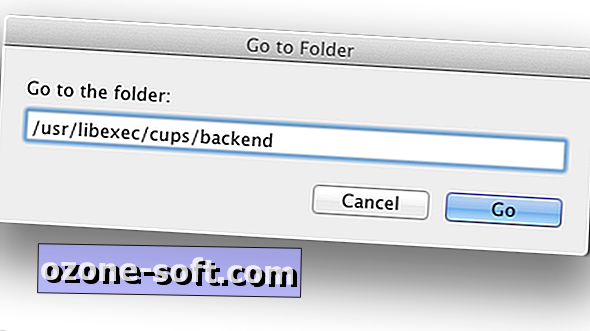

Ved hjælp af et af ovenstående, vil ovennævnte værktøjer fra F-Secure eller Norton automatisk slippe af med malware fra din computer uden yderligere trin. Hvis du af en eller anden grund er forsigtig med at bruge et af disse tredjepartsværktøjer, giver CNETs Topher Kessler en trinvis vejledning om, hvordan du fjerner Flashback fra din Mac. Denne proces kræver også at hoppe i Terminal og køre disse kommandoer, derefter spore ned, hvor de inficerede filer gemmes, og derefter manuelt slette dem.

Det er også en god ide at ændre dine online adgangskoder hos pengeinstitutter og andre sikre tjenester, som du muligvis har brugt, mens din computer blev kompromitteret. Det er uklart, om disse data blev målrettet, logget og sendt som en del af angrebet, men det er en smart forebyggende adfærd, der er værd at gøre regelmæssigt.

Relaterede historier

- Apples Flashback malware remover lever nu

- Flashback den største Mac-malware-trussel endnu, siger eksperter

- Mere end 600.000 Mac'er smittet med Flashback botnet

- Java opdatering til OS X patches Flashback malware udnyttelse

- ZDNet: Ny Mac-malwareepidemi udnytter svagheder i Apples økosystem

Så nu er rettelserne her, er jeg sikker?

I et ord, nej. Flashback-forfatterne har allerede vist sig tilbøjelige til at fortsætte med at ændre malware for at udrydde nye sikkerhedsrettelser.

CNET's råd er primært at downloade noget software kun fra betroede kilder. Det omfatter websteder af kendte og tillid til software beslutningstagere, samt sikrede arkiver som CNET's Download.com. Som en anden tommelfingerregel er det også en god idé at holde tredjeparts-tilføjelser så opdaterede som muligt for at forblive aktuelle med eventuelle sikkerhedsopdateringer. Hvis du vil være endnu mere sikker, skal du holde dig væk fra Java og andre systemtillæg, medmindre de er nødvendige af et betroet software eller en webservice.

CNET blogger Topher Kessler og CNET seniorredaktør Seth Rosenblatt bidrog til denne rapport.

Opdateret kl. 1:40 PM PT den 5. april med opdaterede fjernelsesinstruktioner. Opdateret den 6. april kl 7:44 PT med info om en anden opdatering fra Apple, og kl. 1:55 PT med oplysninger om Dr. Webs webbaserede detektionsværktøj. Opdateret den 9. april kl. 12.30 PT med uafhængig bekræftelse på, at Dr. Webs formular er sikker for folk at bruge. Opdateret igen kl. 16.00 PT den 12. april for at bemærke frigivelsen og detaljerne i Apples eget fjernelsesværktøj.

Efterlad Din Kommentar