Dagens malware-purveyor har ringe lighed med den udstødte teenage-lonerkarikatur, der er populær i dage tidligere.

I november sidste år førte FBI's Operation Ghost Click til anholdelsen af seks estonere, der var anklaget for at promovere DNSChanger-malware, som FBI hævder, at bandet kunne stjæle $ 14 millioner ved at manipulere serverne hos online-annoncører. Desværre er DNSChanger anslået at have inficeret 100 millioner computere verden over og 500.000 i USA, hvoraf mange endnu ikke er desinficeret.

Relaterede historier

- Sådan sikres din pc i 10 nemme trin

- Sådan ved du, hvornår dine private data går tabt eller stjålet

- Hvordan man ved, hvem der sporer dine webaktiviteter

- Kun du kan forhindre phishing-angreb

- Sådan forhindrer du malware og adware downloads

- Sådan forebygges identitetstyveri

CNET blogger Topher Kessler beskriver i MacFixIt blog hvordan den trojanske hest fungerer. Ja, Mac'er er så modtagelige for DNSChanger som pc'er er: det er en lige muligheder infektør.

At lukke skurkenes rogue DNS-servere ville have forladt folk, der bruger inficerede pc'er uden en internetforbindelse, så FBI arrangerede at legitimere de dårlige servere midlertidigt. Serverne blev oprindeligt indstillet til at gå offline den 6. marts, men mange systemer er endnu ikke blevet desinficeret.

Tidligere i denne måned blev fristen for at trække proppen på serverne udvidet til 9. juli, som Topher forklarede i en 7 marts MacFixIt-indlæg.

Dan Goodin forklarer i sin Ars Technica-blog hvordan internetudbydere reagerer for at sikre, at deres kunder ikke mister deres internet service. Men internetudbydere kan ikke gøre det alene - som det siger (slags) går det en virtuel landsby.

At sætte malware-promulgatorer ude af drift kræver en samordnet indsats

Virkeligheden ved moderne computing er, at sikkerhed er enhver brugers forretning. Så meget som vi gerne vil gøre vores internetudbydere og softwareleverandører ansvarlige for at holde vores private oplysninger og bankkonti sikre, er der ingen måde at forhindre computer kriminalitet i en afstand uden alvorligt hæmmer brugen af maskinerne.

Enhver, der driver en internetforbundet computer, skal tage disse tre forholdsregler: Brug en firewall, scan efter malware, og hold maskinens software opdateret. (Se ovenstående relaterede artiklen for at få flere oplysninger om hvert af disse emner.) Når du følger disse tre trin beskytter du meget mere end bare din egen computer - du hjælper også med at beskytte alle andre, fordi inficerede pc'er ofte bruges til at sprede vira, spam og anden potentielt skadelig software.

Har du brug for flere grunde til at gøre din del? Et lovforslag, der blev introduceret for nylig i US Senatet, ville kræve, at Department of Homeland Security bekræftede, at "kritisk infrastruktur" er beskyttet mod "cyberangreb", som CNETs Elinor Mills rapporterede i sidste måned i sin InSecurity Blog.

Cybersecurity Act of 2012 er kritiseret af privatlivets advokater, fordi det kan tillade private enheder at snoop på kommunikation, som en talsmand for Electronic Frontier Foundation, der er citeret af Elinor i en efterfølgende InSecurity Complex efterkrav, udgør "warrantless wiretapping."

Omvendt fremmer formanden for forbundskommunikationskommissionen Julius Genachowski frivillige standarder for internetudbydere, der arbejder med offentlige myndigheder og sikkerhedseksperter til at bekæmpe computerkriminalitet, som CNETs Marguerite Reardon forklarer i et indlæg fra sidste måned på politik og lovblog.

Det er nemt at se, hvorfor internetudbydere ville favorisere den frivillige tilgang, men i betragtning af det hurtige tempo i teknologisk forandring og sneglens tempo i regeringshandlinger kan en ikke-lovgivningsmæssig tilgang til sikring af internetbackbone være i alles interesse.

Kan internettet slukkes?

Der er nogle mennesker, der hævder, at internettet er distribueret arkitektur gør det usynligt. Du behøver ikke det kommende 100-års jubilæum af Titanic's død i det nordlige Atlanterhav for at blive mindet om dårskabet om uforgængelighedskrav.

Den vigilante gruppe Anonym er planlagt at lukke internettet den 31. marts for at protestere til Stop Online Privacy Act. Selv uden nærvær til April Fools Day er det svært at give sådanne krav meget troværdighed.

Men denne form for cyber-sabel-rattling er værd at overveje fra et forebyggende såvel som et akademisk perspektiv. Hvad ville det tage at kollapse internettet? Ars Technica's Sean Gallagher beskriver DNS-amplifikationsteknikken, som Anonymous angiveligt arbejder på.

Gallaghers postforbindelser til et papir (PDF) præsenteret på 2006 DefCon-sikkerhedskonferencen af Baylor Universitetsforsker Randal Vaughn og sikkerhedskonsulent Gadi Evron, der beskriver, hvordan DNS-amplifikation blev brugt i angreb på internetudbydernetværk så langt tilbage som 2002.

Hvad du kan gøre for at forhindre online sikkerhedsbrud

Jo mere vi stoler på internettet, desto større er den potentielle skade fra cyberangreb. Ligesom de retshåndhævende myndigheder er afhængige af samarbejde mellem borgere og virksomheder for at gøre deres arbejde, har de organisationer, der har ansvaret for at sikre internettet, også brug for vores hjælp.

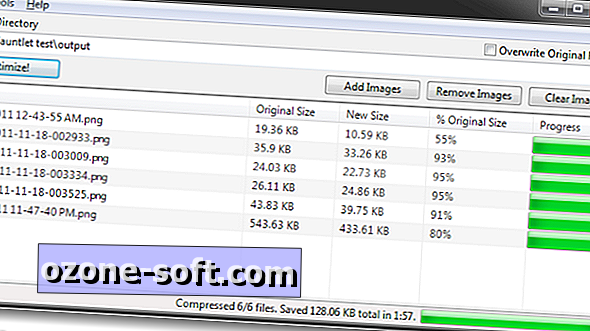

For at afgøre, om din computer er inficeret med DNSChanger Trojan hest, skal du søge på DNSChanger Working Group's Cleanup-side og vælge en af de nævnte links. Hvis testen indikerer, at din maskine er inficeret, skal du følge en af linkene på samme side under tabellen for at downloade et gratis program, der fjerner fejlen.

Alternativt tilbyder SecureMac det gratis, passende navn DNSChanger Removal Tool til Mac. Hvis du foretrækker den manuelle tilgang, giver FBI trinvise instruktioner (PDF) for at bestemme, om en pc eller Mac bruger en kompromitteret DNS-server.

I stedet for et angreb på mange maskiner, angriber mange angreb på et stort mål

Der er en ny sikkerhedstrussel, som enkeltpersoner ikke kan gøre meget for at forhindre. Straight ud af en spion roman, avancerede vedholdende trusler målrette en bestemt virksomhed, facilitet eller offentlige agentur med forskellige typer angreb på organisationens interne netværk. Elinor Mills forklarer i et indlæg tidligere i denne måned i sin InSecurity Complex blog, at selv sikkerhedsfirmaer som RSA og Verisign er blevet ramt af sådanne angreb.

Forbindelsen af problemet er den vanskelighed, organisationer har i at opdage sådanne vedholdende angreb. Ifølge sikkerhedsfirmaet Mandiants rapport om M-Trends 2012: En udviklende trussel, finder 94 procent af persistente trusselsofre om angrebene fra eksterne kilder.

Endnu mere opsigtsvækkende er median tid mellem den første indikation af et netværk kompromitteret, og detekteringen af bruddet er 416 dage, ifølge rapporten. Mandiants forskning viser også, at bagdørsmekanismerne vedvarende trusler bruger bliver mere sofistikerede.

(Registrering påkrævet på Mandiant-webstedet for at downloade en kopi af den komplette rapport.)

Efterlad Din Kommentar